Filtruj według kategorii:

Modernizacja sieci PROFIBUS – szybki i korzystny cenowo sposób na poprawę stabilności systemu

PROFIBUS wykorzystywany jest w systemach automatyki od połowy lat 90-tych i mimo swojego wieku z pewnością będzie nam jeszcze towarzyszył przez wiele lat. Niestety może się zdarzyć, że kondycja systemu nie będzie już najlepsza, że być może system nie pracuje stabilnie i wtedy pojawiają się naturalne pytania: reagować doraźnie na problemy? Zmodernizować sieć PROFIBUS, czy też zmodernizować system i przejść na PROFINET? Na wybraną odpowiedź wpływa wiele czynników. Bazując na naszym doświadczeniu, możemy polecamy modernizację sieci, celem poprawy jej kondycji i zapewnienia bezproblemowej pracy przez wiele lat.

Modernizacja może odbyć się w sposób, który nie wpływa na system sterowania, a to jest szczególnie istotne w sytuacji, kiedy inwestor nie posiada projektu źródłowego dla tego systemu.

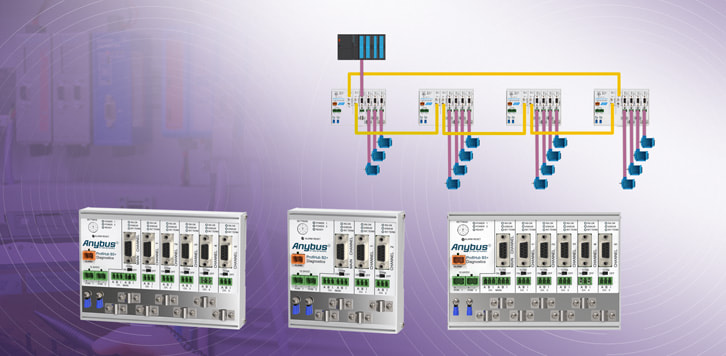

Sprawdzoną metodą, pozwalającą na wyeliminowanie problemów w sieci jest jej przebudowa do struktury wykorzystującej koncentratory, pozwalające na zmianę topologii sieci z typowo wykorzystywanego układu liniowego na strukturę drzewa z wyróżnionym szkieletem sieci oraz odgałęzieniami do poszczególnych urządzeń końcowych (stacji DP Slave). W poszczególnych odgałęzieniach z reguły łączone są pojedyncze stacje lub niewielka ich liczba. Rozwiązanie to cechuje duża liczba segmentów z niewielką liczbą urządzeń i zwykle krótkimi odcinkami kabla. Dzięki temu podejściu system pracuje z dużym zapasem „mocy” w poszczególnych segmentach, a w sytuacjach awaryjnych lokalizacja problemu jest bardzo łatwa i szybka dzięki separacji pomiędzy poszczególnymi segmentami gwarantowanej przez koncentratory.

Urządzeniami pozwalającymi zrealizować tę koncepcję są koncentratory ProfiHub z linii produktów AnybusDiagnostics oferowane przez HMS (w przeszłości produkty te oferowane były przez PROCENTEC. Najczęściej wybieranymi koncentratorami są ProfiHub B5+R z 6 kanałami miedzianymi oraz ProfiHub B4FOR+ oferujący 2 kanały światłowodowe wykorzystywane do stworzenia szkieletu sieci, oraz 4 kanały miedziane do podłączenia stacji PROFIBUS DP.

Ze swojej strony gwarantujemy szybki zwrot inwestycji w postaci stabilnie działające sieci. W razie zainteresowania zachęcamy do kontaktu.

KRAJOWY FUNDUSZ SZKOLENIOWY 2024 – DOFINANSOWAŃ CZAS START!

W INTEX wiemy jak pozyskać do 20 tys. zł dofinansowania na szkolenia techniczne dla Twojego pracownika. Jeśli chcesz rozwijać swoją kadrę z 80% dofinansowaniem do szkoleń – trafiłeś w dobre miejsce. Sprawdzimy możliwości, wypełnimy wnioski, podpowiemy jak zmaksymalizować Twoje szanse na pozyskanie pełnej puli. Zaufaj nam, znamy się na tym.

Warto już teraz wybrać szkolenia by później tylko czekać na termin przyjmowania wniosków. Nie przejmuj się – jeśli jesteś naszym subskrybentem poinformujemy Cię o terminie naboru w Twoim mieście na czas.

Nie wiesz, które szkolenie z dofinansowaniem wybrać? Wejdź na stronę SZKOLENIA i daj się zainspirować! Nasze propozycje możesz potraktować jako gotowe rozwiązania, albo jako punkt wyjścia do stworzenia własnego programu.

Wiemy, że uzupełnienie wszystkich formalności może być wyzwaniem dlatego też aby wypełnienie wniosku było szybkie i proste, bazując na naszej wiedzy i doświadczeniu opracowaliśmy specjalny poradnik JAK WYPEŁNIĆ WNIOSEK KFS.

Priorytety pisane pod przemysł!

Tegoroczne rozdanie jest dla przedsiębiorstw przemysłowych wyjątkowo korzystne bowiem pula środków wynosi prawie 300 milionów złotych, a same priorytety idealnie wpisują się palące potrzeby sektora. Finansowane jest wsparcie kształcenia dla:

- Stosujących nowe procesy, technologie i narzędzia pracy

- Branży motoryzacyjnej

- Podnoszących umiejętności cyfrowe

- Powracających do pracy / członków rodzin wielodzietnych

- Osób po 45 roku życia

- Pracodawców zatrudniających cudzoziemców

- Zapobiegania sytuacjom kryzysowym w przedsiębiorstwach

- Zidentyfikowanych w danym powiecie / województwie zawodach deficytowych.

Nadal masz pytania?

Umów się na bezpłatną konsultację z naszym ekspertem by dowiedzieć się więcej o tym jak zagrać o pełną pulę!

+48 664 441 925, anowak@intex.com.pl

WinCC Unified – czas poznać możliwości nowego systemu

SIMATIC WinCC Unified to z pewnością przyszłościowy system, dzięki któremu użytkownik może zaimplementować innowacyjne rozwiązania HMI. Jego główne cechy to wydajność, otwartość architektury, dzięki której, w jednym środowisku można przygotować wizualizację dla dedykowanych paneli HMI Unified, stacji PC, ale również CPU 1500 w postaci View of Things, skalowalność tworzonej wizualizacji zapewnia wykorzystanie standardów HTML5, SVG oraz JavaScript, możliwość rozszerzania o własne aplikacje tworzone w językach C#/C++.

Dzięki nowemu podejściu do tworzenia systemów wizualizacji bazujących na WinCC Unified użytkownik zyskuje nieosiągalne dotychczas możliwości nie tylko w zakresie samej wizualizacji i interakcji z HMI, ale także bezpieczeństwa, zdalnego dostępu, integracji z innymi systemami, automatyzacji w zakresie tworzenia systemu i wiele więcej.

Wszystkim zainteresowanym poznaniem możliwości systemu SIMATIC WinCC Unified dedykujemy szkolenie PANELE WINCC UNIFIED TIA. Uczestnikom gwarantujemy szybkie wprowadzenie do nowego systemu i pozyskanie umiejętności pozwalających na tworzenie własnych wizualizacji w tym systemie bądź rozszerzanie już istniejących rozwiązań.

Szkolenia zamknięte – zaoszczędź z nami czas i pieniądze

Wybierz szkolenie i zaproś nas do siebie. Tylko do końca marca 2024 r. OFERTA SPECJALNA – w cenie za 6-osobową grupę 2 kolejne Osoby dodajesz GRATIS!

Na przestrzeni ostatnich lat szkolenia zamknięte organizowane w siedzibie Klienta cieszą się coraz większą popularnością. Pozwalają one zaoszczędzić czas i pieniądze.

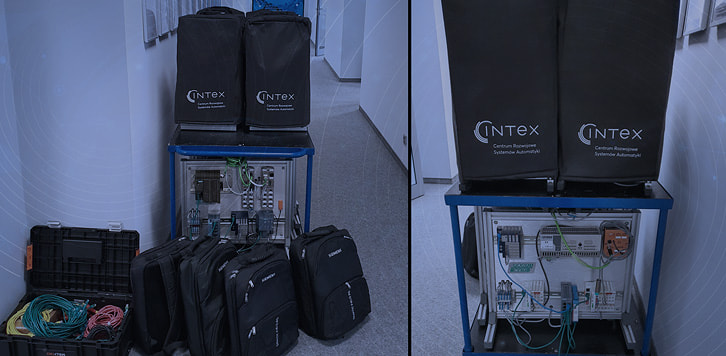

Warto zauważyć, że szkolenia realizowane przez nas w siedzibie Klienta w niczym nie odbiegają od kursów realizowanych w naszej siedzibie. Uczestnicy pracują na tych samych, profesjonalnie przygotowanych, indywidualnych stanowiskach szkoleniowych. Korzyścią jest z pewnością jednorodna grupa, a przede wszystkim możliwość dostosowania programu szkolenia do specyfiki wykorzystywanych systemów.

Nasi specjaliści odwiedzili już wiele miejsc w kraju i zagranicą.

Sprzęt spakowany, Trener gotowy do wyjazdu – czekamy na Twoje zaproszenie i … w drogę!

Sprawdzony zestaw diagnostyczny dla PROFINET

PROFINET to aktualnie najpopularniejszy standard komunikacyjny stosowany w systemach automatyki. System ten, jeżeli jest poprawnie zaimplementowany gwarantuje stabilną wymianę danych pomiędzy systemem sterowania, a jego peryferiami.

Niestety nasze doświadczenie audytowe wskazuje na to, że wiele systemów sprawia użytkownikom kłopoty i wymaga diagnostyki przyczyny zakłóceń komunikacji.

Eksperci INTEX chętnie dzielą się doświadczeniami ze zrealizowanych usług audytorskich w czasie szkolenia DIAGNOSTYKA SIECI PROFINET. Narzędziami diagnostycznymi, bez których lokalizacja źródła problemów czy ocena stabilności pracy systemu nie była by możliwa są PNT – PN Tool oraz interfejs ProfiShark. PNT – PN Tool to rozbudowana aplikacja, dzięki której użytkownik pozyska informacje diagnostyczne z urządzeń oraz wskazówki dotyczące ewentualnych źródeł problemów, zaś ProfiShark umożliwia nasłuchiwanie i rejestrację ruchu w sieci Ethernet co daje możliwość oceny stabilności komunikacji.

Zainteresowanym tematyką diagnostyki sieci Ethernet/PROFINET polecamy nagrania webinarów dostępne na stronach Akademii INTEX oraz na naszym kanale YouTube.